- • Startseite

- • Interview

-

•

Interview: Wie man seine Spuren im Netz verwischen kann

Herr Pfitzmann, ich habe heute einige E-Mails geschrieben. Welche Spuren habe ich im Internet hinterlassen? Die E-Mailadresse, die Sie mitgeschickt haben, sagt oftmals schon einiges über Sie aus. Sie können natürlich auch eine Adresse verwenden, die mit ihrem echten Namen nichts zu tun hat. Das ändert aber nichts an der Tatsache, dass alles, was sie über diese Adresse tun, zu Ihnen zurückverfolgt werden kann. Wer kann diese Information denn zurückverfolgen? So ähnlich wie bei der Briefpost einen Postboten, gibt es auch bei E-Mails Institutionen, welche die Mails weiterleiten und dafür zumindest kurzfristig zwischenspeichern. Es gibt also eine ganze Reihe von Akteuren im Internet, die auf Ihre Mail Zugriff haben, sich eine Kopie ziehen und auswerten können. Das ist in Deutschland momentan nur mit großen Einschränkungen legal. Aber in dem Moment, in dem ihre Mail die deutschen Grenzen verlässt oder wir in den Bereich Geheimdienst, Kriminalität oder Werbezwecke kommen, kann man davon ausgehen, dass bestimmte Leute massenhaft E-Mals speichern, auswerten und für ihre Zwecke verwenden. Kurz gesagt, wenn sie eine E-Mail senden, schicken sie keinen Brief mit Kuvert sondern eine Postkarte. Haben also ihre Email außer den intendierten Empfängern noch Leute gelesen? Ja, sicher. Welche konkreten Gefahren gehen von dieser Tatsache aus? Das kommt natürlich darauf an, was Sie an Wen schreiben und welche Art von Leben Sie leben. Wenn Sie ein braver Bürger sind, der das Gefühl hat, alles was er sagt und schreibt, darf aus dem Kontext gerissen werden und beliebig auf der Welt verstreut werden. Wenn Sie nichts gegen auf Sie zugeschnittene Werbung haben, die Sie von Leuten kriegen, die Sie noch nie in ihrem Leben kontaktiert haben. Wenn das alles für Sie okay ist und es in Ihrem Leben nichts gibt, womit Sie auch nur in irgendeiner Weise erpressbar sind, dann gibt es für Sie kein Problem. Wenn Sie allerdings eine dieser Fragen mit „nein“ beantworten, kommen wir zu der Frage: Wer hat denn Interessen, die Ihren Interessen entgegen laufen. Ein harmloses Beispiel sind die Emailprovider, typischerweise finanzieren sich solche Dienste über Werbung. Das heißt, Sie werden Werbung bekommen, eventuell werden Interessensprofile erstellt, zum Beispiel für zielgerichtete Werbung. Andere Dinge sind da schon etwas delikater: Wer das Gefühl hat, er tut irgendetwas in seinem Leben, das er nicht gerne in der Zeitung lesen würde, sollte sehr aufpassen. Geheimdienste oder die organisierte Kriminalität sind da die Stichworte.

„Meist schweißt es die Partner eher zusammen, wenn sie gemeinsam die Depression überstehen”, sagt Dr. Gabriele Pitschel-Walz.

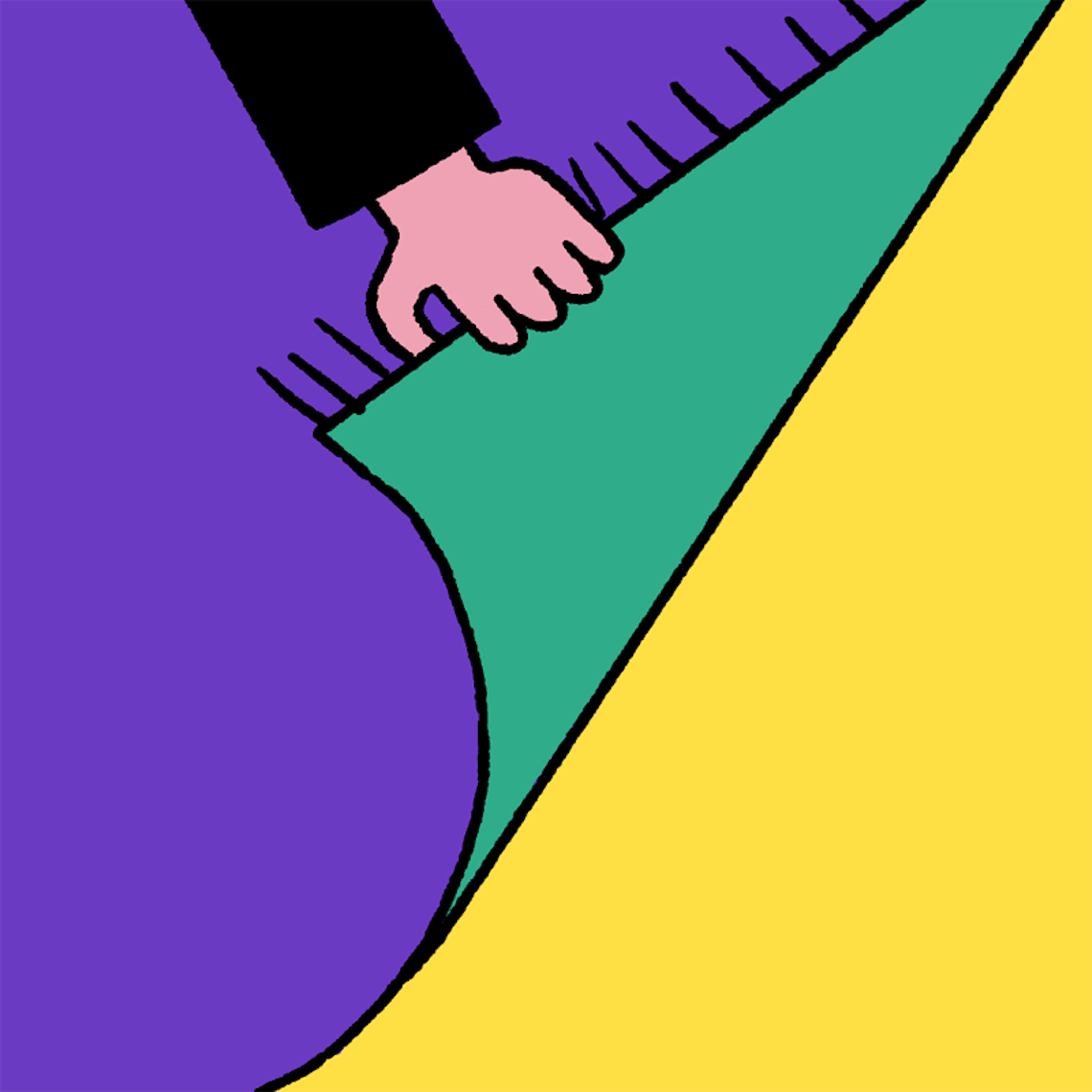

Wie kann ich mich denn gegen diese Art von Überwachung schützen? Sie können den Inhalt ihrer Mail schützen, indem Sie sie verschlüsseln. Sie verschicken dann also keine Postkarte mehr sondern einen Brief mit Kuvert. Verschlüsselung ist im Grunde kostenlos, man muss sich nur die Programme runterladen, beispielsweise PGP. Das ist die erste Empfehlung. Wer heutzutage E-Mails unverschlüsselt verschickt, sollte sich über überhaupt nichts wundern. Alle Probleme sind mit Verschlüsselung allerdings nicht gelöst. Denn man sieht der Email an, dass sie verschlüsselt ist. Das könnte natürlich bei einigen Gruppen besonderes Interesse auslösen. Man steht also vor dem Problem, nicht nur den Inhalt zu verschlüsseln, sondern auch zu verbergen, mit wem man kommuniziert. Es geht also darum, die E-Mail nicht direkt zu schicken. Kann ich das als Privatperson ohne Zugang zu spezieller Technologie? Jein. Wenn Sie sich ein bisschen Mühe geben, kriegen Sie es hin. Die Kerndidee ist: Sie schicken die E-Mail nicht direkt, sondern an einen Proxy mit der Bitte, er möge sie an den Empfänger weiterleiten. Als Absender wären Sie dann nicht zu erkennen und jemand, der nur die Übertragungsstrecke abhört, wüsste nicht, mit wem Sie kommunizieren. Der Nachteil ist: Der Proxy weiß es. Das ist der Ausgangspunkt unserer Projekte an der TU. Wir benutzen nicht einen Proxy, der alle Daten speichern kann, sondern gehen über mehrere Stationen, zum Beispiel über drei Proxys. Außerdem werden die Nachrichten umgeschlüsselt, das heißt, das Bitmuster sieht auf jeder der Übertragungsstrecken anders aus. So kann man die Mails auch über den Inhalt nicht mehr verfolgen. Man bräuchte also die Kooperation aller drei Proxys, um die Nachricht zu verfolgen. Kürzlich forderten Sie überwachungsfreie Räume im Internet – wie kann ich nun konkret erreichen, dass ich nicht mehr überwacht werde? Damit das funktioniert, braucht man Software, die einem die lästige Arbeit abnimmt, alle Nachrichten vorzubereiten und zu verschlüsseln. Und natürlich die Proxys dazwischen, die speziell konfiguriert werden müssen. An der Universität haben wir das auch schon implementiert, allerdings nicht für das Versenden von E-Mails sondern für den Besuch von Websites. Es wird also verborgen, wer sich für welche Websiten interessiert. Auf unserer Website kann man sich diese Software runterladen. Zur Zeit haben wir zehntausende Nutzer, die unsere Software regelmäßig nutzen. Gibt es dabei Probleme? Kann ich mit ihrer Software weiterhin ganz normal online gehen? Die Übertragungsrate wird etwas langsamer, da eben einige Zwischenstationen benutzt werden. Zweitens: Der Empfänger bekommt als Absender nicht Ihre Adresse, sondern die Adresse des letzten Proxys. Außerdem gibt es einige Websitenbetreiber, die nicht wollen, dass man ihre Dienste anonym abruft. Wenn sie unsere Software benutzen, kann es ihnen also passieren, dass ihnen bei manchen Websites der Zugang verweigert wird. Das ist deren gutes Recht. Die Wahrscheinlichkeit, dass man auf einen Server stößt, der unseren Dienst nicht akzeptiert, ist allerdings sehr gering. Bild1: ap; Bild2: privat